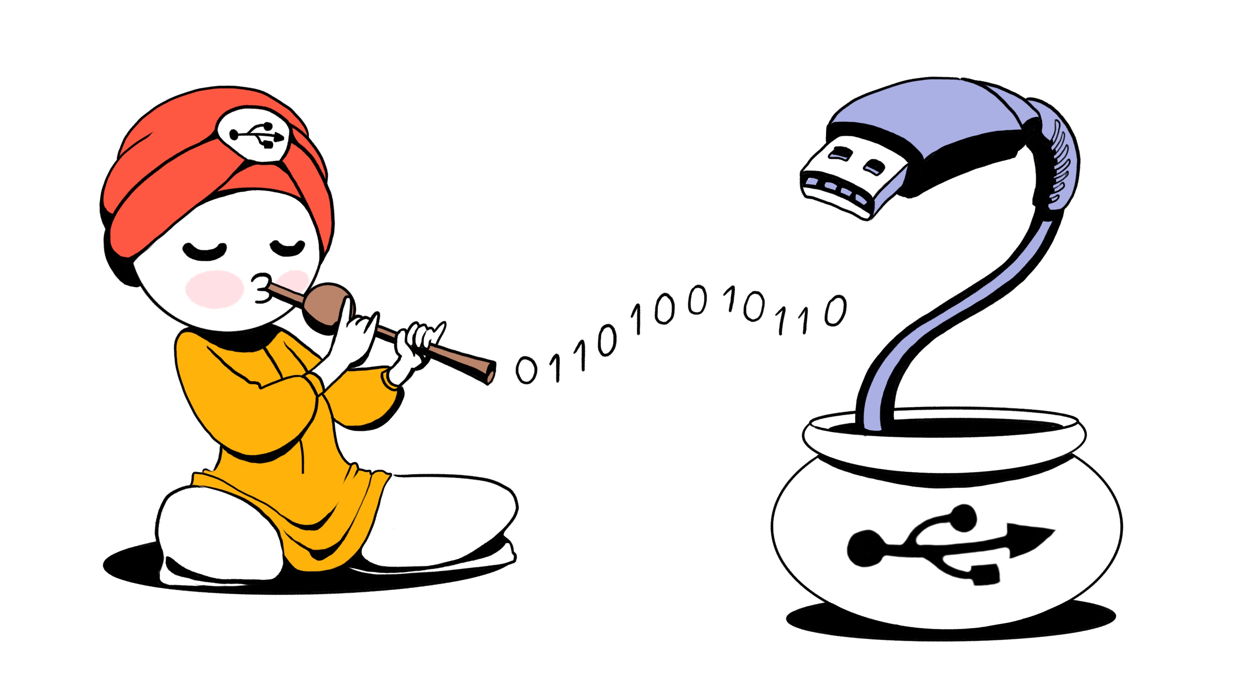

Через обычный USB-интерфейс можно делать необычные вещи. Мы разберем практические способы анализа USB-протоколов, железо и софт для отладки USB, а также специализированные инструменты для атак.

UPDATE

Коронавирус косвенно затронул и нас. Конференции phdays и offzone перенеслись на неопределенный срок и вместе с ними наш докладчик.

Поэтому мероприятие по USB переносится на неопределенный срок. Всем кто уже зарегался будет сделан полный возврат в течение двух дней.

Долгое время никто особенно не предполагал, что USB-устройства могут быть использованы как вектор атак, поэтому компьютеры по-умолчанию доверяют USB-периферии. Огромное распространение этого интерфейса сделало его привлекательной целью для исследований.

На мастерклассе мы разберем основы протокола USB, способы его отладки и перехвата, попробуем различные аппаратные устройства для работы с ним на низком уровне и попробуем несколько практических атак.

Мероприятие будет полезно тем, кто занимается разработкой устройств, встраиваемых систем, защитой от физического проникновения, а так же всем, кто интересуется прикладной безопасностью.

Что будет на мастер-классе

Подробный план мероприятия доступен здесь github.com/xairy/hardware-village/u...

- Сниффинг и декодинг USB-пакетов с помощью логического анализатора; usbmon и Wireshark; USBProxy Nouveau; OpenVizsla.

- Демонстрация BadUSB атак с помощью оригинальных Rubber Ducky, Bash Bunny и Lan Turtle. BadUSB с помощью дешевых китайских аналогов Rubbery Ducky (ATtiny55, CJMCU, Cactus WHID) и Raspberry Pi Zero.

Эмуляция USB-устройств стандартных классов:

- с помощью фреймворка Facedancer на Facedancer21 и GreatFET One;

- с помощью legacy модулей Gadget подсистемы (g_hid.ko и т.д.) и Composite Gadget фреймворка (FunctionFS/ConfigFS) на Raspberry Pi Zero.

Эмуляция кастомизированных USB-устройств:

- с помощью фреймворка Facedancer на Facedancer21 и GreatFET One;

- с помощью legacy модулей Gadget подсистемы (GadgetFS и Raw Gadget) и Raspberry Pi Zero.

Фаззинг USB-стека:

- в виртуальных машинах с помощью syzkaller и vUSBf;

- физических устройств с помощью Facedancer21, GreatFET One и Raspberry Pi Zero.

Все показанные атаки можно будет попробовать на своем железе.

О докладчике

Андрей @xa1ry Коновалов

Инженер-программист, работает в Google. Разрабатывает инструменты поиска багов в ядре Linux (в том числе syzkaller и KASAN). Как исследователь интересуется выявлением уязвимостей и разработкой эксплойтов. Обнаружил множество уязвимостей в ядре Linux, в том числе CVE-2017-7308 в сетевом стеке и CVE-2016-2384 драйвере USB-MIDI.

Выступления, разработки, исследования: xairy.github.io

Место встречи — Хакспейс Нейрон

Хакспейс Нейрон — сообщество гиков и техноэнтузиастов в центре Москвы. Рабочие места с профессиональным оборудованием и творческая атмосфера.

Собранные деньги пойдут на развитие Хакспейса Нейрон, оплату аренды, уборки, интернета, закупку мебели, оборудования, расходников и т.д.

Внимание: вся информация представленная на мастер-классе носит исключительно исследовательский характер. Тестовый стенд для анализа уязвимостей не является реально эксплуатируемой системой и создан специально для тренировочных целей. Автор не призывает использовать полученные знания для совершения противоправных действий.