На воркшопе вы научитесь работать на низком уровне с популярными RFID-протоколами и тестировать их на уязвимости. Мы будем поэтапно атаковать вендинговый NFC-аппарат, подробно разбирая каждый шаг: выбор оборудования, первичный анализ и разбор протоколов, сниффинг обмена между картой и считывателем, атаки на карту и считыватель, анализ формата данных в памяти карты и т.д.

Главным объектом воркшопа будет NFC-ящик — он представляет из себя вендинговый аппарат с одним единственным товаром внутри. Чтобы открыть ящик и забрать приз, его нужно «оплатить». Но ящик принимает к оплате только специальные карты неизвестного формата.

Перед началом воркшопа все участники получают карту с балансом ~100¥. Стоимость открытия ящика — 750¥. Никакого легального способа пополнить карту нет. Единственный способ открыть ящик — это взломать систему оплаты и подделать баланс на карте.

Мы с вами поэтапно пройдем все шаги атаки на неизвестную NFC-систему: выясним протокол, на котором работают карта и считыватель, перехватим трафик из радиообмена, взломаем систему аутентификации, разберем основные уязвимости для популярных типов карт, методом реверсинженеринга разберем формат хранения данных в памяти карты и перезапишем баланс.

Для кого этот воркшоп

Воркшоп подойдет тем, кто раньше не имел дела с бесконтактными системами оплаты и контроля доступа, и хочет быстро войти в курс дела на реальном оборудовании с практическими примерами. Не переживайте, если что-то не будет получаться или вы совсем не разбираетесь. Мы вместе пройдем все шаги, начиная с настройки программ на вашем компьютере. В конце, если что-то было неясно, вы сможете самостоятеьно разбраться дома или задать вопросы в нашем чате.

Вы научитесь

Мы будем разбирать популярные индустриальные стандарты, которые сегодня широко применяются на реальных объектах. Поэтому полученные знания можно будет применить с пользой.

- Различать основные протоколы RFID и самостоятельно определять, на каком протоколе работает конкретная система.

- Понимать базовые принципы протокола ISO-14443, на котором работают такие системы, как NFC в смартфонах, платежные карты PayPass, ApplePay, AndroidPay, карта Тройка, Подорожник и другие системы контроля доступа.

- Перехватывать и анализировать протокол ISO-14443, используя аппаратный сниффер.

- Извлекать ключи доступа для защищенных секторов памяти в карте.

- Модифицировать данные в памяти карты.

- Работать с пакетом libnfc и совместимым оборудованием: PN532, HydraNFC, Proxmark3, ChameleonMini

С собой взять

- Ноутбук с Kali linux. Можно в виде USB Live дистрибутива, виртуальной машины или любой другой дистрибутив с установленным libnfc.

Скачайте этот образ Kali linux для виртуальной машины vmware, так как в нем уже установлены все необходимые инструменты.

Если у вас windows — установите vmware player или workstation

Если у вас macOS — установите vmware fusion

Важно: не используйте virtualbox, так как у него бывают проблемы с пробросом USB-устройств в виртуальную машину. - NFC-считыватель желательно PN532. Если у вас нет своего считывателя, вы можете купить билет, в который включено оборудование: считыватель и USB TTL-адаптер.

- (Опционально) Телефон с NFC. В некоторых случаях Android телефон c NFC модулем может быть полезен.

Билет + оборудование

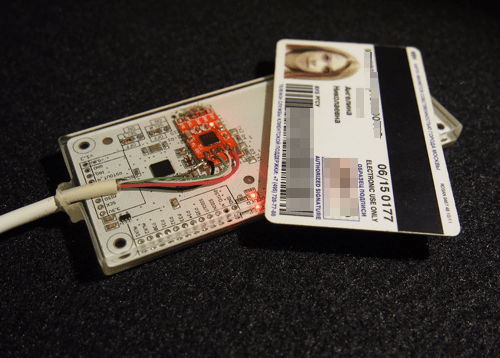

Вместе с билетом вы можете купить NFC считыватель PN532 и USB-TTL адаптер. Оборудование будет выдано вам на воркшопе и останется вашим навсегда. В комплект входит красный считыватель PN532 и UART-адаптер silabds CP2102

Не обязательно покупать оборудование вместе с билетом, вы можете купить только билет, если у вас есть нужное железо или купить его в любом магазине самостоятельно.

Требуемые навыки

- Базовые знания Linux

- Владение текстовым и HEX-редактором (рекомендуется 010 editor).

- Понимание что такое Бит, Байт.

Об авторе

Павел Жовнер — гик, задрот и богомол. В свободное от работы на стройке время занимается нетрадициооным использованием технологий.

Статьи

•Как украсть деньги с бесконтактной карты и Apple Pay

•Используем Apple Pay и карту Тройка в качестве пропуска на работу

Github: github.com/zhovner

Telegram-канал: @zhovner_hub

Email: pavel@zhovner.com

Место встречи — Хакспейс Нейрон

Хакспейс Нейрон — сообщество гиков и техноэнтузиастов в центре Москвы. Рабочие места с профессиональным оборудованием и творческая атмосфера.

Все собранные деньги пойдут на развитие Хакспейса. Если вы хотите поддержать нас дополнительно, для этого существует билет с пожертвованием, он не отличается от обычного билета+оборудование.

Внимание: вся информация представленная на мастер-классе носит исключительно исследовательский характер. Тестовый стенд для анализа уязвимостей беспроводных систем не является реально эксплуатируемой системой и создан специально для тренировочных целей. Автор не призывает использовать полученные знания для совершения противоправных действий.